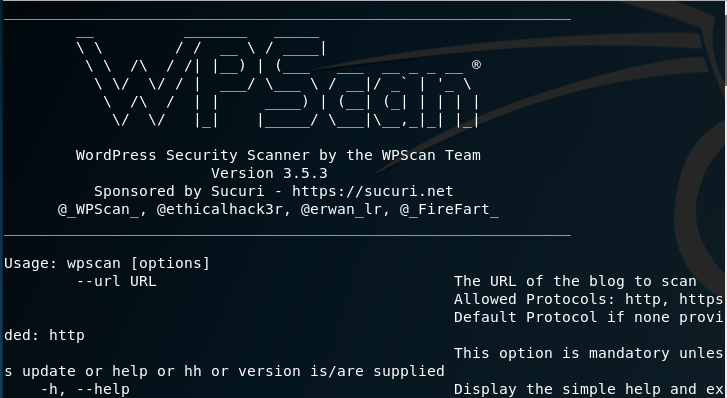

什么是Wpscan

该扫描器可以实现获取WordPress站点用户名,获取安装的所有插件、主题,以及存在漏洞的插件、主题,并提供漏洞信息。同时还可以实现对未加防护的WordPress站点暴力破解用户名密码。

使用参数

Kali自带,使用命令:wpscan --update可更新漏洞库

常用参数选项:

--update 更新到最新版本

--url | -u <target url> 要扫描的`WordPress`站点.

--force | -f 不检查网站运行的是不是`WordPress`

--enumerate | -e [option(s)] 枚举工具利用

扫描WordPress漏洞

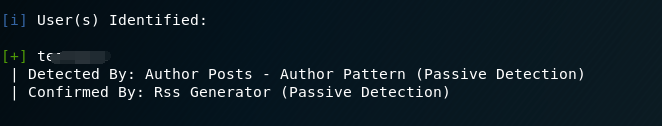

wpscan --url http://www.xxxxx.top/扫描wordpress用户

wpscan --url http://www.xxxxx.top/ --enumerate u

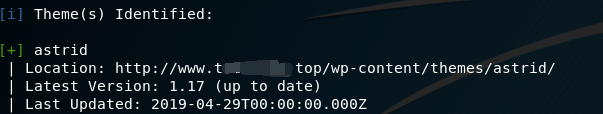

扫描主题

wpscan --url http://www.xxxxx.top/ --enumerate t

扫描主题中的漏洞

wpscan --url http://www.xxxxx.top/ --enumerate vt

扫描插件漏洞

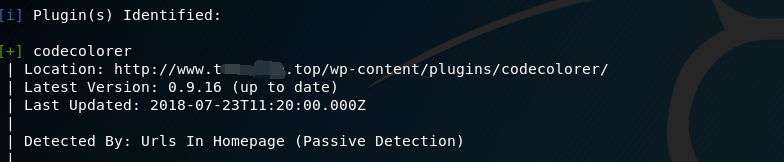

wpscan --url http://www.xxxxx.top/ --enumerate p

扫描插件中的漏洞

wpscan --url http://www.xxxxx.top/ --enumerate vp

使用WPScan进行暴力破解

在进行暴力破解攻击之前,我们需要创建对应的字典文件。输入下列命令:

wpscan --url https://www.xxxxx.top/ -e u --wordlist /root/桌面/password.txt© 版权声明

THE END

暂无评论内容